4 exemples d’attaques en cybersécurité industrielle

Les attaques en cybersécurité industrielle ne relèvent plus de la fiction ni de l’exception. Qu’il s’agisse de tentative d’empoisonnement, de coupure d’alimentation électrique, de neutralisation des dispositifs de sécurité ou de paralysie mondiale par ransomware, les exemples concrets d’attaques OT se multiplient. Ces incidents exposent les failles critiques des environnements industriels et soulignent une vérité incontournable : les systèmes opérationnels sont devenus des cibles à haute valeur stratégique.

Pourquoi documenter les attaques OT ?

Une menace bien réelle, mais peu médiatisée

La cybersécurité industrielle est aujourd’hui un enjeu stratégique. Pourtant, elle reste souvent reléguée au second plan, perçue comme un sujet technique, peu visible et mal compris en dehors des cercles spécialisés.

Une attaque en cybersécurité industrielle ne se limite pas à un arrêt de production. Elle peut compromettre un service essentiel, endommager physiquement des équipements, ou exposer les opérateurs à des risques réels. Les systèmes OT sont désormais des cibles à haute valeur, et leur compromission a des impacts concrets, durables et systémiques.

Les attaques comme Stuxnet, Triton ou Industroyer ont marqué l’histoire, mais elles ne sont que la partie émergée d’un phénomène global. Les exemples d’attaques OT se multiplient, y compris dans des environnements perçus comme fermés ou peu exposés.

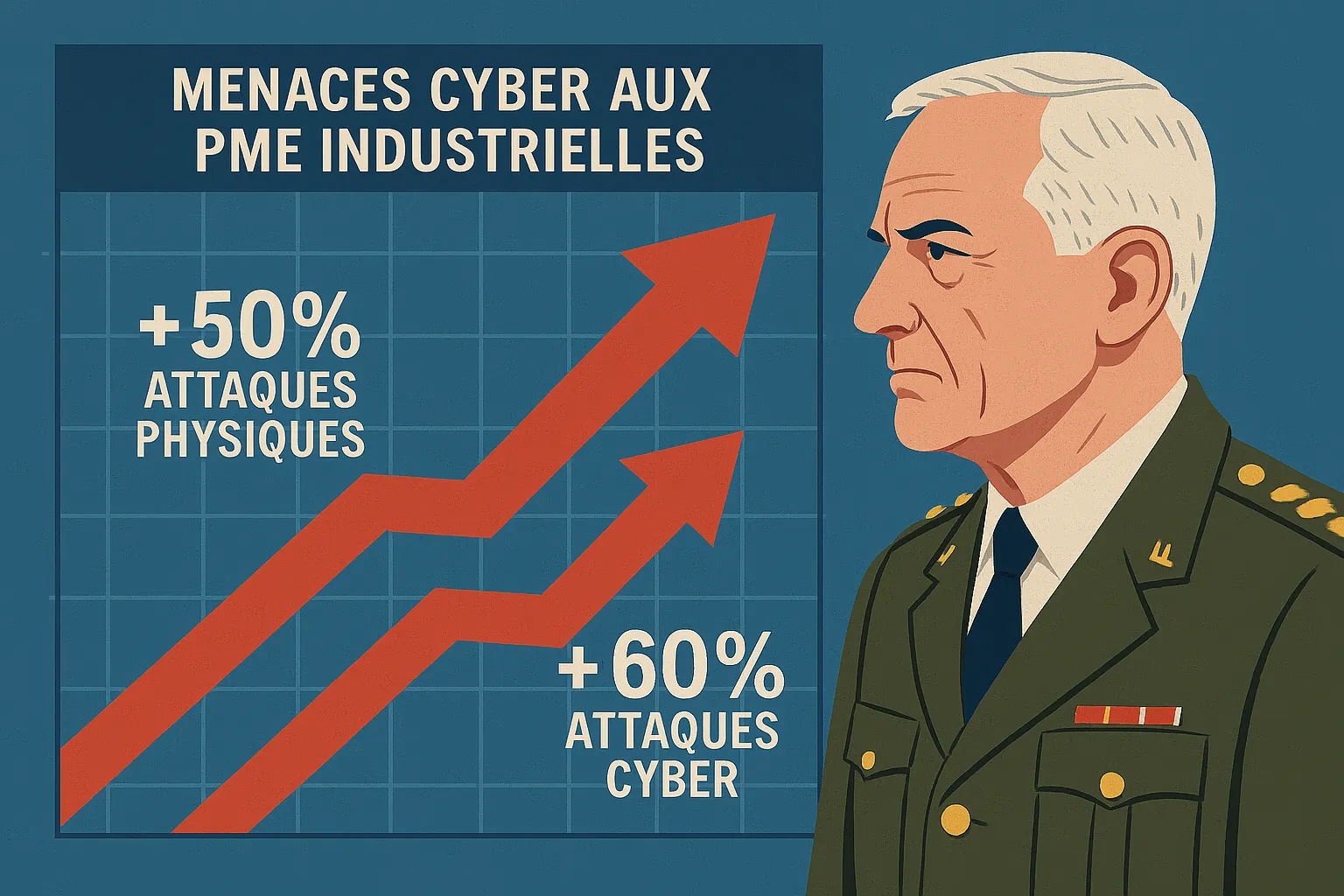

Ce constat est appuyé par le général Philippe Susnjara (DRSD), qui alerte sur l’explosion des menaces contre les PME industrielles stratégiques. En un an, ces structures ont connu une hausse de +50 % des attaques physiques et +60 % des attaques cyber. Ces entreprises, parfois détentrices de technologies critiques, mais souvent sous-équipées en sécurité, sont devenues les nouvelles cibles des attaquants.

« L’ennemi vise désormais nos maillons faibles plutôt que nos forteresses. » Général Philippe Susnjara, DRSD

Dans ce contexte, la résilience industrielle ne peut plus se limiter à la protection des zones les plus visibles. Elle implique une sécurisation globale : technique, humaine et organisationnelle.

L’importance du retour d’expérience pour bâtir sa résilience

Chaque incident est une source d’apprentissage. Mais encore faut-il le documenter, l’analyser et en tirer les leçons. Le retour d’expérience en cybersécurité reste aujourd’hui sous-exploité dans l’industrie, avec des conséquences directes sur la maturité des organisations.

Ce déficit produit deux effets critiques :

- D’un côté, il freine la progression interne. Sans documentation formalisée, les équipes changent, les incidents se répètent, les erreurs reviennent. L’entreprise reste figée dans une approche réactive, incapable de construire une défense robuste dans la durée.

- De l’autre, il isole l’entreprise de son écosystème. Sans partage structuré, les retours d’expérience ne bénéficient à personne. Il devient alors impossible de détecter des tendances émergentes ou de se préparer collectivement à de nouveaux vecteurs d’attaque.

Le retour d’expérience ne doit pas être considéré comme une charge. C’est un levier stratégique : il alimente l’analyse de risque, structure les plans de réponse à incident, soutient la sensibilisation des équipes OT et permet un alignement concret avec les exigences réglementaires.

Anticiper les audits et répondre aux exigences réglementaires

Dans un environnement de plus en plus encadré, le retour d’expérience devient un élément central de conformité.

Les référentiels tels que NIS2, la Loi de Programmation Militaire, ISO/IEC 27001 ou IEC 62443 imposent aux industriels de démontrer leur capacité à :

- détecter les menaces,

- réagir rapidement et efficacement,

- tracer les mesures correctives engagées,

- améliorer en continu leur posture de sécurité.

Un retour d’expérience bien structuré répond précisément à ces exigences. Il donne de la visibilité aux actions menées, justifie les choix techniques et organisationnels, facilite les audits, et renforce la confiance des partenaires comme des autorités.

En résumé, formaliser les incidents et capitaliser sur chaque attaque, c’est transformer une vulnérabilité passée en levier de crédibilité, de maturité et de résilience.

Pour mieux comprendre les enjeux et adopter les bons réflexes, découvrons à présent quatre exemples concrets d’attaques de cybersécurité industrielle, riches d’enseignements pour se préparer et savoir réagir efficacement.

Exemple d’attaque n°1 : Tentative d’empoisonnement à Oldsmar (Floride, 2021)

Contexte et vecteur

Le 5 février 2021, un attaquant inconnu a réussi à se connecter à distance à un poste de supervision OT d'une usine de traitement d'eau à Oldsmar, en Floride, qui alimente environ 15 000 habitants.

L’accès s’est fait via TeamViewer, une solution d’accès distant installée sur le poste et mal sécurisée : mot de passe faible, pas d’authentification à deux facteurs, ni restriction d’adresse IP.

Une fois connecté, l’attaquant a tenté de modifier les paramètres de dosage d’hydroxyde de sodium (NaOH), une base utilisée pour équilibrer le pH de l’eau. Le dosage est passé de 100 à 11 100 parties par million, soit un niveau potentiellement toxique pour la population si maintenu suffisamment longtemps.

Impact

L’attaque a été détectée en temps réel par un opérateur en poste, qui a observé en direct la souris se déplacer et les paramètres être modifiés sans intervention humaine locale.

Aucune conséquence sanitaire n’a été observée :

- L’alarme SCADA a signalé le dépassement de seuil,

- Le traitement n’a pas atteint le point d’injection final,

- Et la correction manuelle a été immédiate.

DATIVE vous aide à sécuriser vos accès distants industriels. Demandez un audit

Remédiations

À la suite de l’incident, plusieurs mesures correctives ont été recommandées ou mises en œuvre :

- Suppression des accès distants non maîtrisés : audit complet des outils de télémaintenance, suppression des services non essentiels, filtrage IP.

- Déploiement d’un bastion d’accès avec journalisation et authentification forte (MFA) pour encadrer tous les accès externes.

- Segmentation réseau IT/OT, avec filtrage explicite des flux inter-domaines (pas d’accès direct depuis Internet aux équipements industriels).

- Mise en place de seuils sécurisés et non modifiables sans autorisation renforcée, au niveau SCADA ou PLC (valeurs limites en dur).

Enseignement

L’incident d’Oldsmar est emblématique d’une réalité préoccupante : des infrastructures critiques OT exposées à Internet, sans protection suffisante, et souvent sans surveillance active.

Deux vulnérabilités majeures ressortent clairement :

- La mauvaise gestion des accès distants, souvent déployés sans politique de sécurité claire,

- Et la faiblesse des dispositifs de contrôle d’intégrité des actions opérateur dans des systèmes SCADA anciens ou mal configurés.

Ce cas démontre qu’une attaque peu sophistiquée peut générer un risque sanitaire majeur, si elle n’est pas détectée immédiatement. La réaction rapide de l’opérateur a été ici déterminante, mais ne peut constituer à elle seule un rempart durable.

Exemple d’attaque n°2 Cyberattaque Industroyer sur le réseau électrique de Kiev (Ukraine, 2016)

Contexte et vecteur

Le 17 décembre 2016, plusieurs sous-stations électriques de Kiev ont été paralysées pendant environ une heure. L’analyse d’ESET et de Dragos a révélé l’usage d’un malware avancé nommé Industroyer (aussi appelé CrashOverride)

Ce malware a exploité directement les standards de communication industriels, notamment :

- IEC 60870-5-101,

- IEC 60870-5-105

L’intrusion initiale n’a pas nécessité de failles 0-day : les attaquants ont utilisé des méthodes classiques de pénétration (postes IT compromis, accès non segmenté, ou accès distant mal sécurisé)

Impact

L’attaque a provoqué une coupure de courant d’environ une heure, affectant des quartiers entiers.

Outre l’interruption immédiate, les conséquences possibles incluaient :

- surchauffe des transformateurs,

- défaillance des relais de protection,

- instabilité du réseau de distribution.

Industroyer ne visait pas seulement à couper l’alimentation, mais à masquer ses actions pour perturber la remise en service

Remédiations

Face à ce type de menace, les bonnes pratiques se sont structurées autour de trois axes principaux :

- Segmentation stricte des environnements SCADA, pour limiter la propagation depuis l’IT vers l’OT.

- Surveillance des flux OT avec des IDS spécialisées capables d’identifier les anomalies sur les protocoles ciblés tels que IEC 60870-5-104

- Tests réguliers de résilience comme des simulations de coupures, permettant d’éprouver la capacité des équipes à détecter et gérer ces scénarios.

Enseignement

Industroyer a marqué l’histoire des malwares OT :

- Il s’agit d’un framework ciblant directement les protocoles industriels, classé comme un ICS-targeted malware

- Ces malwares n’ont pas besoin de recréer des exploits complexes ; ils manipulent simplement les commandes industrielles autorisées.

- La sécurité passe donc moins par le patch que par la détection comportementale des flux et la résilience opérationnelle.

Exemple d’attaque n°3 Attaque Triton sur une raffinerie saoudienne (2017)

Contexte et vecteur

En 2017, une attaque sophistiquée cible une raffinerie située en Arabie Saoudite, en compromettant ses systèmes de sécurité instrumentés (SIS : Safety Instrumented Systems).

Le malware utilisé, connu sous les noms de Triton, Trisis ou HatMan, visait spécifiquement les automates Triconex fabriqués par Schneider Electric, utilisés pour déclencher les arrêts d'urgence (ESD – Emergency Shutdown).

L’attaquant a pris le contrôle d’un poste d’ingénierie connecté au réseau industriel. Depuis ce poste, il a pu déployer le malware Triton dans les SIS, à l’aide de scripts personnalisés exploitant le logiciel TriStation. Le malware était capable de modifier la logique de sécurité embarquée, désactivant les fonctions critiques de protection, telles que l'arrêt automatique en cas de fuite, de surpression ou de température excessive.

Impact

Heureusement, l’attaque n’a pas atteint son objectif final : une anomalie dans le code du malware a entraîné un plantage du système, provoquant un arrêt inopiné du process. C’est cet incident inattendu qui a conduit les équipes à découvrir la compromission.

Les risques étaient majeurs :

- Neutralisation des protections automatiques,

- Risque d'explosion ou d’accident industriel grave,

- Conséquences humaines, environnementales et économiques potentiellement catastrophiques.

Triton constitue la première attaque connue visant non pas la disponibilité, mais la sûreté de fonctionnement des systèmes industriels.

Réponses et remédiations

Face à ce type de menace, les réponses techniques et organisationnelles ont été drastiques :

- Audit complet des systèmes, avec analyse du firmware, du code logique embarqué et des fichiers de configuration.

- Contrôle d’intégrité logiciel systématique, pour vérifier l’absence de modification non autorisée dans les automates de sécurité.

- Supervision renforcée des accès aux postes d’ingénierie, avec journalisation, MFA et cloisonnement réseau.

- Séparation stricte des réseaux bureautique, automatisme (DCS/PLC) et sécurité (SIS), afin d’éviter toute propagation latérale ou rebond indirect.

Des recommandations ont également été émises pour restreindre l’usage de protocoles propriétaires, souvent mal surveillés, et limiter les droits sur les outils de programmation (comme TriStation).

Enseignement

Triton constitue un changement de paradigme en cybersécurité industrielle : pour la première fois, un acteur malveillant a tenté de désactiver les systèmes censés protéger les vies humaines.

Cette attaque rappelle que :

- Les postes d’ingénierie constituent des cibles critiques, souvent mal sécurisées.

- Les systèmes industriels ne sont pas intouchables : ils doivent faire l’objet des mêmes exigences de supervision que le reste de l’architecture.

- L’intégrité logicielle et la segmentation physique restent des piliers de la cybersécurité OT.

Triton révèle également une convergence croissante entre menaces OT et objectifs géostratégiques, suggérant une origine étatique (attribuée officieusement à un groupe lié à la Russie, selon FireEye).

Exemple d’attaque n°4 Attaque par ransomware sur le groupe agroalimentaire JBS (2021)

Contexte et vecteur

Fin mai 2021, le groupe JBS, leader mondial de la transformation de viande (bœuf, porc, volaille), a été victime d’une cyberattaque par ransomware ayant provoqué la paralysie d’une grande partie de ses activités en Amérique du Nord et Australie.

L’attaque a été attribuée au groupe criminel REvil, connu pour ses campagnes ciblées contre des infrastructures critiques.

La compromission initiale s’est produite dans le système d’information IT, avec une escalade vers l’environnement OT via des interconnexions insuffisamment cloisonnées, permettant une propagation latérale entre domaines.

Ce scénario est typique des entreprises disposant de systèmes industriels connectés aux réseaux bureautiques pour des raisons de supervision, de reporting ou de maintenance à distance.

Impact

L’attaque a entraîné :

- L’arrêt temporaire de la production dans des dizaines d’abattoirs et sites de transformation aux États-Unis, au Canada et en Australie,

- Des perturbations importantes sur la chaîne logistique agroalimentaire mondiale,

- La fermeture de certains établissements pendant plusieurs jours,

- Et le paiement d’une rançon de 11 millions de dollars (en Bitcoin), selon les déclarations de JBS.

Au-delà des pertes financières, la réputation du groupe a été fragilisée, et des tensions d’approvisionnement ont été observées sur certains marchés.

Remédiations

JBS a mis en œuvre plusieurs mesures de crise en coordination avec ses équipes de cybersécurité, ses partenaires externes et les autorités américaines :

- Isolation immédiate des segments IT et OT, avec coupure physique des connexions pour stopper la propagation.

- Déploiement renforcé d’un SOC avec capacités de détection comportementale, permettant d’identifier les tentatives de latéralisation ou d’exfiltration.

- Activation d’un plan de réponse à incident global, couvrant plusieurs continents, avec procédures de communication de crise, d’investigation forensique et de restauration priorisée.

- Renforcement des sauvegardes hors ligne, incluant des copies inaltérables (immutable backups) pour éviter l’encryptage des données critiques.

La gestion de crise a été rapide, mais a nécessité un redémarrage progressif site par site, selon la capacité à valider l’intégrité des environnements.

Enseignement

L’attaque contre JBS illustre plusieurs points clés pour les industriels :

- La convergence IT/OT crée des chemins d’infection transverses s’ils ne sont pas correctement maîtrisés.

- Une attaque IT peut avoir un impact opérationnel direct, même sans malware spécifique aux automates.

- La gouvernance de crise cyber doit être pensée à l’échelle globale, avec des plans d’action adaptés aux contextes multi-sites et multi-réglementaires.

Enfin, ce cas rappelle que la résilience ne repose pas uniquement sur les protections techniques, mais sur la capacité à détecter rapidement, à segmenter efficacement, et à redémarrer en sécurité.

Nous concevons pour vous un plan de réponse à incident OT adapté à vos sites industriels. Contactez nos experts.

Quelles réponses stratégiques adopter contre les attaques en cybersécurité industrielle ?

Les attaques OT ne cessent de se sophistiquer. Pour y faire face, les industriels doivent passer d’une approche défensive classique à une posture proactive, résiliente et adaptée à leurs contraintes terrain. Cela implique une combinaison de technologies de détection avancée, de gouvernance de crise, de sensibilisation humaine et de mise en conformité structurée.

Détecter tôt pour limiter l’impact : IDS, IPS et SOC OT

Dans un environnement industriel, le temps joue contre la sécurité.Une compromission non détectée peut rapidement dégénérer en incident de production, voire en situation dangereuse pour les opérateurs.

Il est donc essentiel de détecter les signaux faibles le plus en amont possible. Cela implique :

- L’intégration de sondes passives (IDS) sur les réseaux OT, capables d’analyser les protocoles industriels (Modbus, S7, IEC 104…).

- L’usage de solutions IPS spécifiques OT (à activer avec précaution), en complément des pare-feux et switches industriels durcis.

- La corrélation centralisée des alertes via un SOC OT, capable de distinguer les comportements opérationnels normaux des séquences anormales ou suspectes.

Construire des plans de réponse adaptés au terrain industriel

Disposer d’un plan de réponse à incident est indispensable. Mais dans le monde OT, il ne peut être calqué sur les standards IT. Une réponse efficace suppose :

- Des scénarios de crise réalistes, alignés avec les typologies d’incidents spécifiques à l’environnement industriel,

- Des tests réguliers (type table-top, red team, simulations de coupures),

- Des procédures de repli opérationnel intégrant les dépendances machines, les temps de cycle, et les contraintes de sécurité process.

En OT, un bon plan de réponse, c’est avant tout un plan que les équipes peuvent exécuter en contexte dégradé, sans mettre en danger la production ou le personnel.

Renforcer le facteur humain : le premier pare-feu, c’est l’équipe

L’attaque ne passe pas toujours par un exploit technique. Un poste d’ingénierie ouvert, un mot de passe partagé, ou un prestataire non sensibilisé peut suffire.

Investir dans la sensibilisation des opérateurs, la formation continue des automaticiens, et la maîtrise des accès tiers est un levier souvent sous-estimé, mais redoutablement efficace.

La culture de sécurité OT doit se diffuser au plus proche du terrain, dans les ateliers, sur les lignes, chez les mainteneurs. Pas seulement chez le RSSI.

Besoin d’aide pour renforcer votre résilience face aux attaques OT ? Contactez-nous

Intégrer la conformité à la stratégie SSI industrielle

Les obligations réglementaires ne sont plus optionnelles. Avec la montée en puissance de NIS2, la LPM, et les référentiels tels que ISO/IEC 27001 ou IEC 62443, les industriels doivent démontrer leur capacité à :

- Détecter les incidents,

- Réagir efficacement,

- Restaurer rapidement,

- Et capitaliser sur l’événement.

La conformité devient un enjeu de gouvernance : elle structure les investissements, les priorités, et les relations avec les autorités ou clients stratégiques.

FAQ

Question 1 : Pourquoi documenter un incident OT si aucune conséquence directe n’a été constatée ?

Même sans impact visible, un incident révèle des vulnérabilités techniques, humaines ou organisationnelles. Documenter ces signaux faibles permet de renforcer la résilience, d’alimenter l’analyse de risque et de prévenir des scénarios plus graves.

Question 2 : Quelle est la différence entre un plan de réponse à incident IT et OT ?

Un plan OT intègre les contraintes de sécurité process, les logiques temps réel, les dépendances machines, et les obligations HSE. Il doit être opérationnel sans connexion Internet, et exploitable par des équipes terrain non spécialisées en cybersécurité.

Question 3 : Quels types de sondes OT peut-on déployer sans impacter la production ?

Les sondes passives (type IDS industriels) s’insèrent sur les ports SPAN ou TAP. Elles analysent les flux réseau sans interférer avec le trafic. Elles détectent les anomalies sur les protocoles industriels (Modbus, S7, IEC 104…) sans ralentir les automates.

Question 4 : Est-ce que les exigences NIS2 s’appliquent à tous les sites industriels ?

Non. Elles concernent en priorité les opérateurs de services essentiels (OES) et les entités critiques. Mais de nombreuses entreprises industrielles, même de taille moyenne, sont désormais incluses. Un audit de conformité permet de clarifier les obligations.

Question 5 : En quoi DATIVE peut-il renforcer la cybersécurité de mon site industriel avant même qu’une attaque ne survienne ?

DATIVE propose une approche proactive et contextualisée :

- Cartographie complète de vos environnements OT et flux industriels.

- Évaluation de maturité SSI et analyse de risque (ISO 27005, EBIOS, IEC 62443).

- Déploiement de mesures adaptées : segmentation, durcissement, supervision passive, contrôle des accès.

- Formation des équipes et structuration de plans de réponse OT réalistes et testés. Notre objectif : faire de votre site un environnement résilient, conforme et opérationnel.

Contactez DATIVE dès aujourd’hui pour renforcer la résilience de vos sites industriels